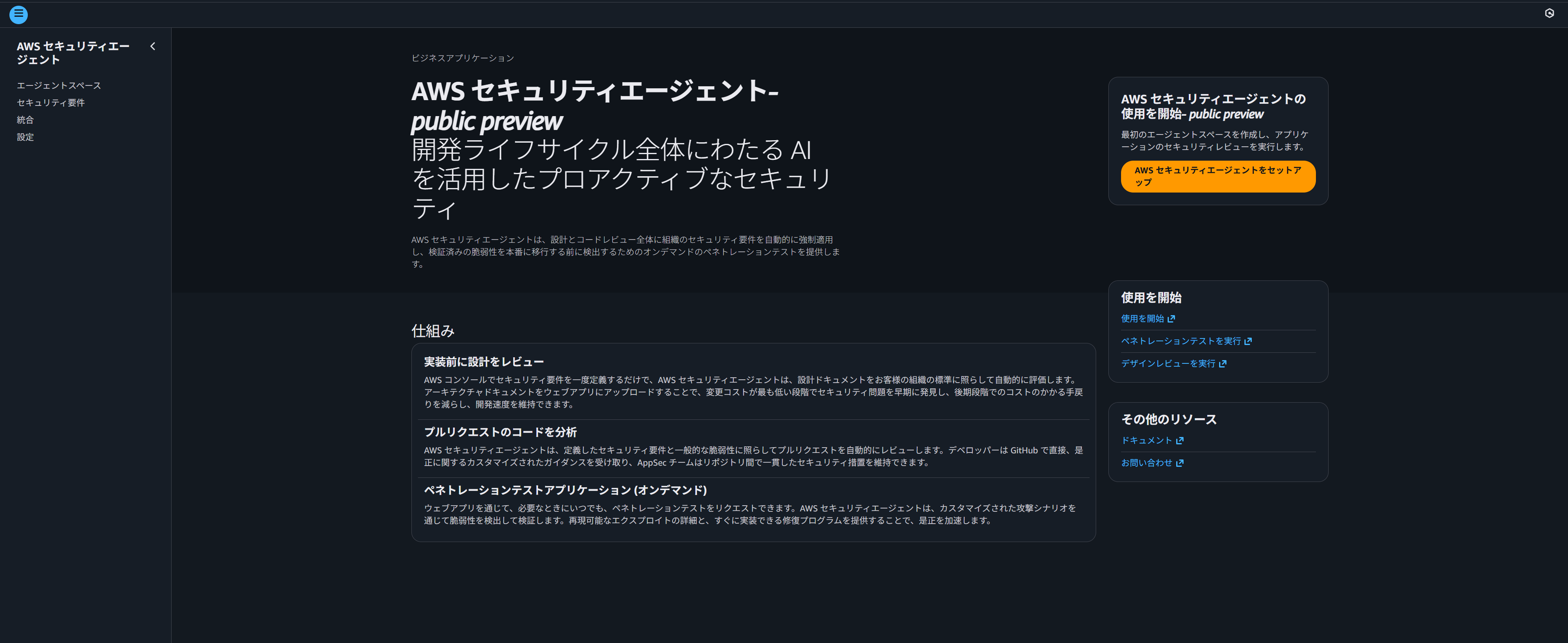

AWS Security Agent を試してみました

AWS re:Invent2025にて AWS Security Agent がプレビューとして発表されました。

アプリケーションの設計・コード・デプロイメントの全工程を対象に、AI を活用したセキュリティレビューとオンデマンドのペネトレーションテストを提供する新しいサービスです。

概要

AWS Security Agent は、設計〜コード〜デプロイまでの開発ライフサイクル全体でアプリケーションをプロアクティブに保護するためのエージェント型サービスです。 ①設計書レビュー、②コード解析、③ペネトレーションテストを統合し、脆弱性発見から修正提案までを自動化します。

主な特徴・メリット

- 設計段階でのセキュリティレビュー(ドキュメント解析)。

- プルリクエスト内での自動コード解析と修正提案。

- オンデマンドのペネトレーションテスト。

- プレビュー期間中なので無償利用可(期間未定)。

軽く触ってみる

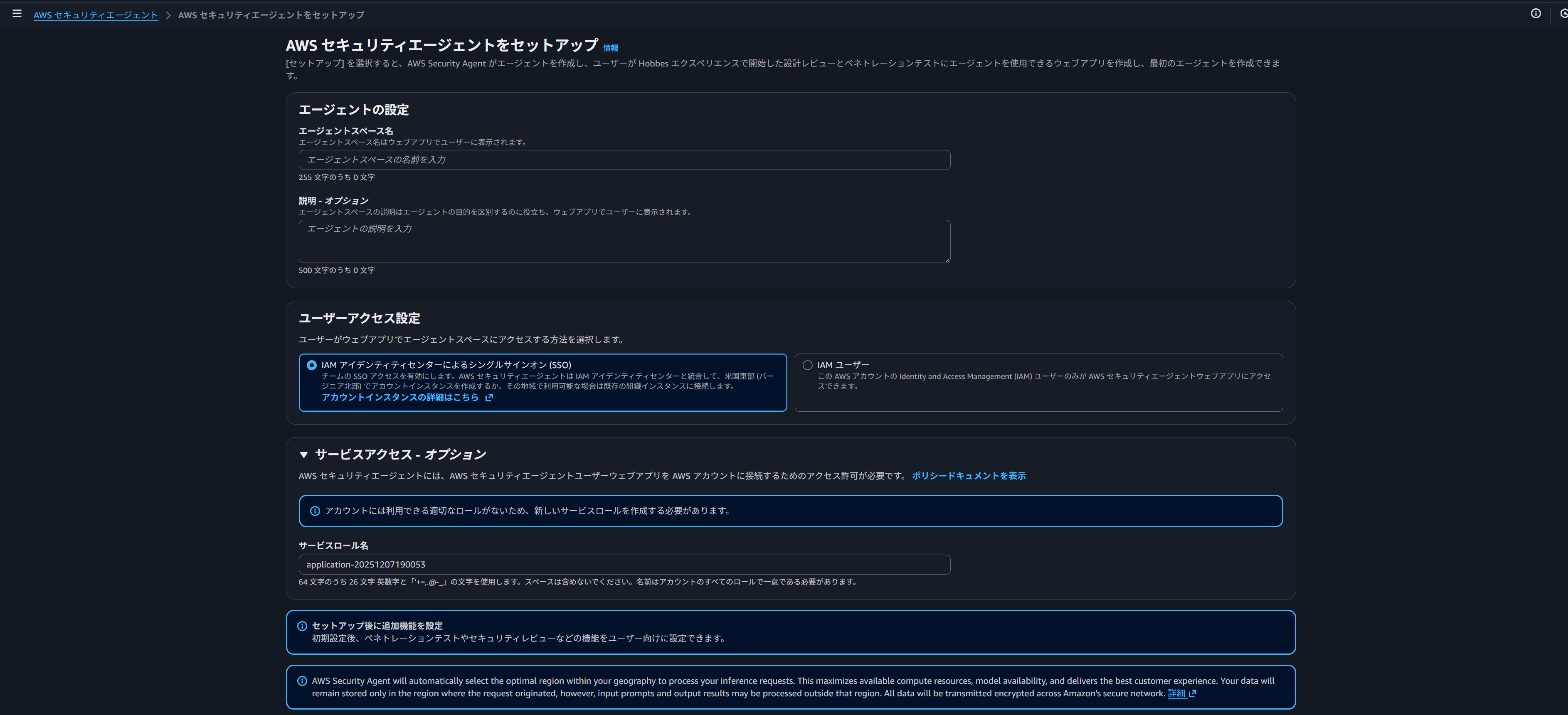

ステップ 1 — AWS Security Agent のセットアップ

- コンソールから

AWS Security Agentを開く。仕組みの説明を見ると、ペネトレーションテストアプリケーションの項目だけが「オンデマンド」と記載されています。ペネトレーションテストは利用者が必要なタイミングで手動実行する形式っぽいですね。

- AWS セキュリティエージェントをセットアップを押下。

この画面では、エージェントスペース名の入力やアクセス方法の選択を行います。なお、アクセス方法で IAM ユーザーを選んだ場合、後から IAM Identity Center(SSO)方式へ切り替えることはできないため注意が必要です。

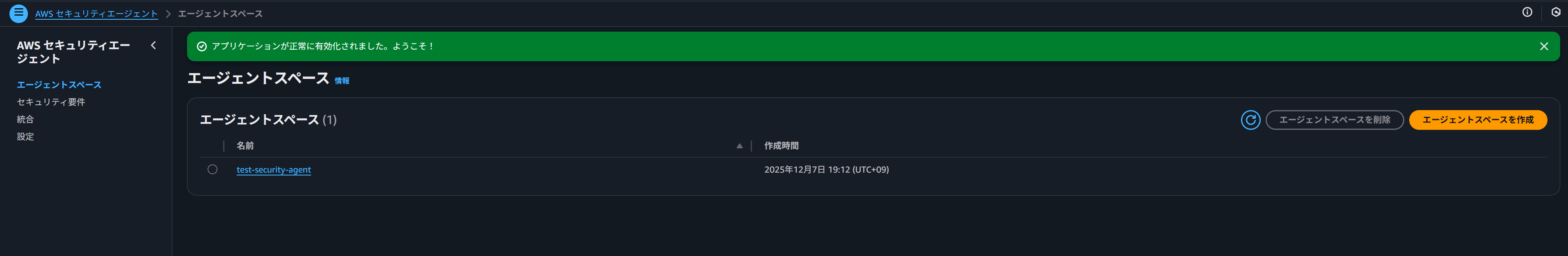

- エージェントスペースが作成されたことを確認できました。

今回、WEBアプリへのアクセスに使用する自分の IIC ユーザーを追加しておきました。

ステップ 2 — 設計レビューを試してみる

- セキュリティ要件の確認

マネージドセキュリティ要件として予め10個の要件が用意されているようです。

カスタムセキュリティ要件では、1から要件を作成することも出来ますが、オプションの部分でマネージドセキュリティ要件を選択するとテンプレートを使用して作成することも可能です。

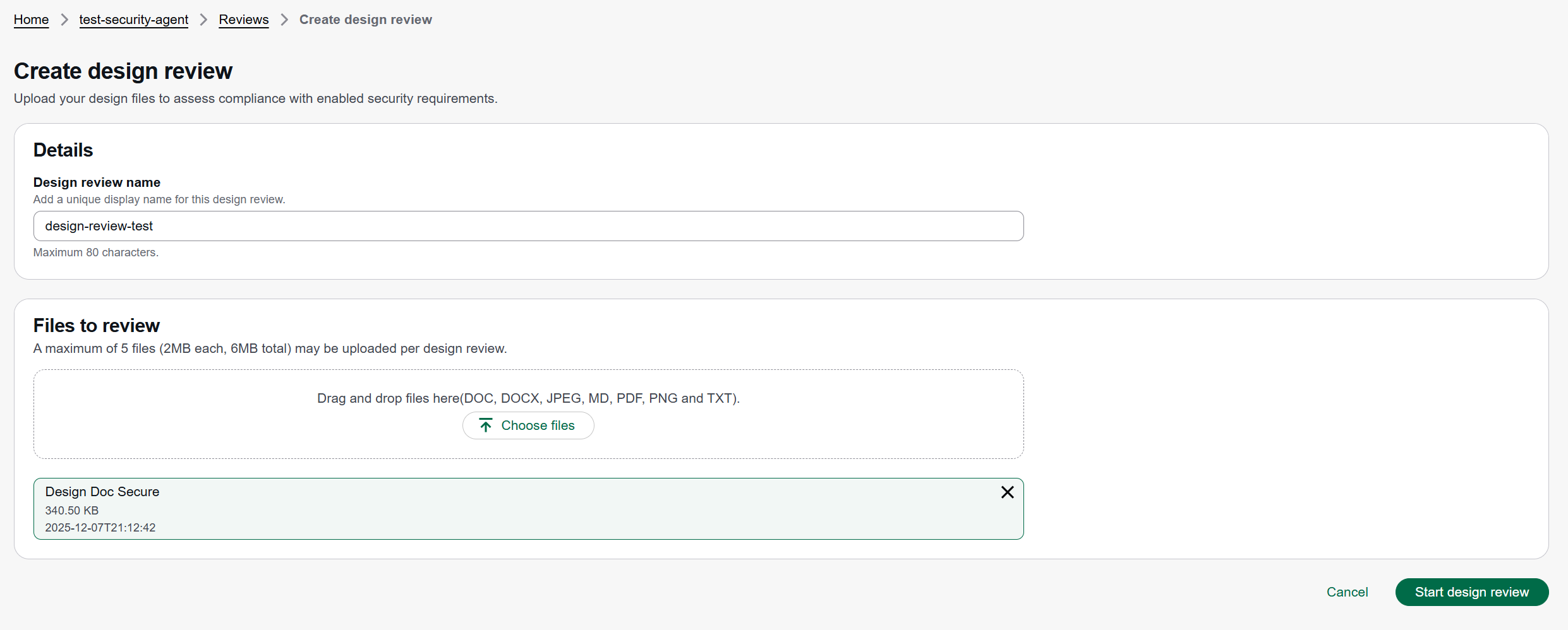

- 実際にレビューしてもらう

WEBアプリにアクセスして、テスト用の適当な設計書をアップロードしました。

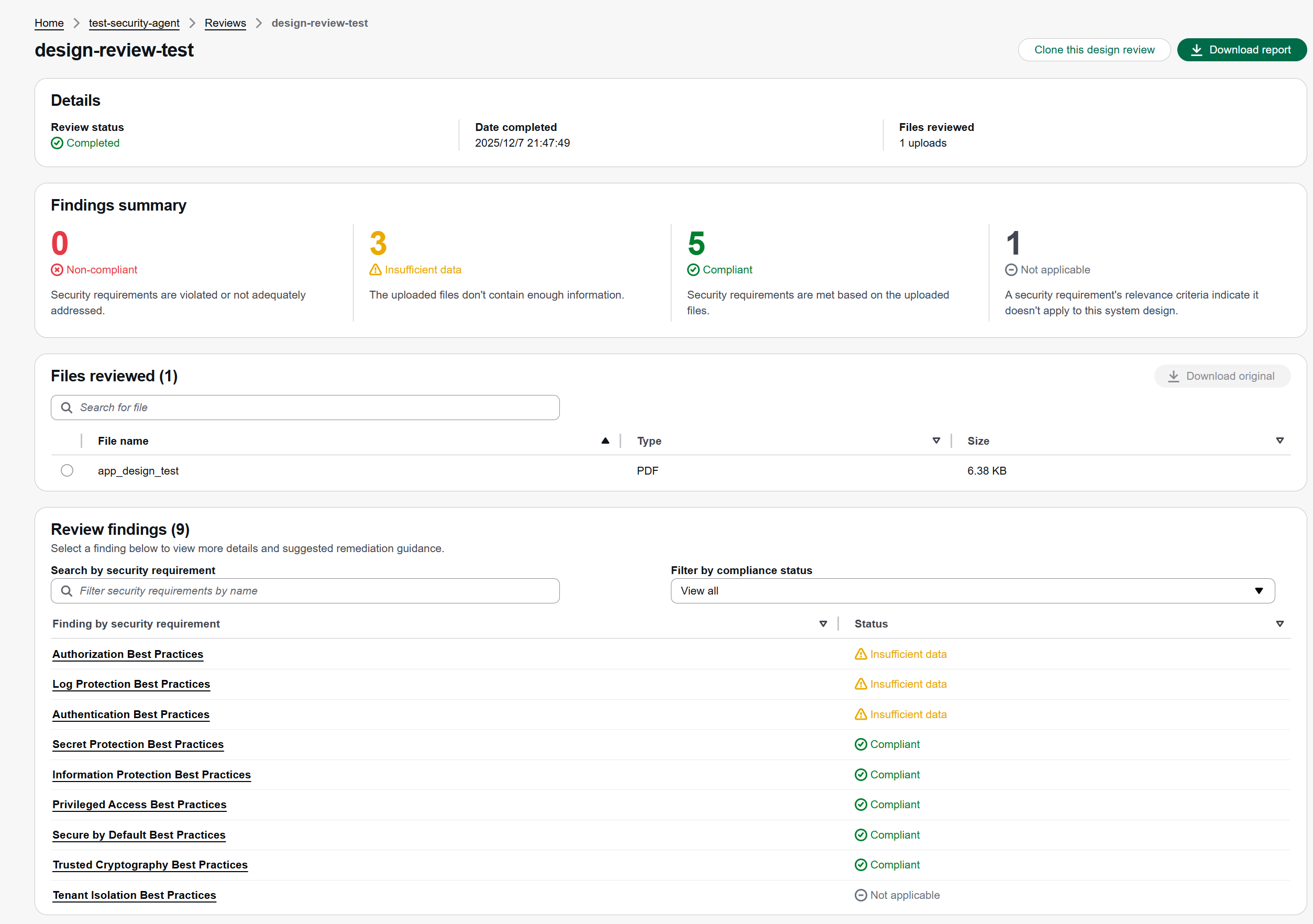

設計書の内容は以下です。レビュー後の画面はこんな感じです。

レビュー自体は1,2分で終わりました。

Insufficient dataとなったものを確認してみると具体的な改善策も記載されていました。

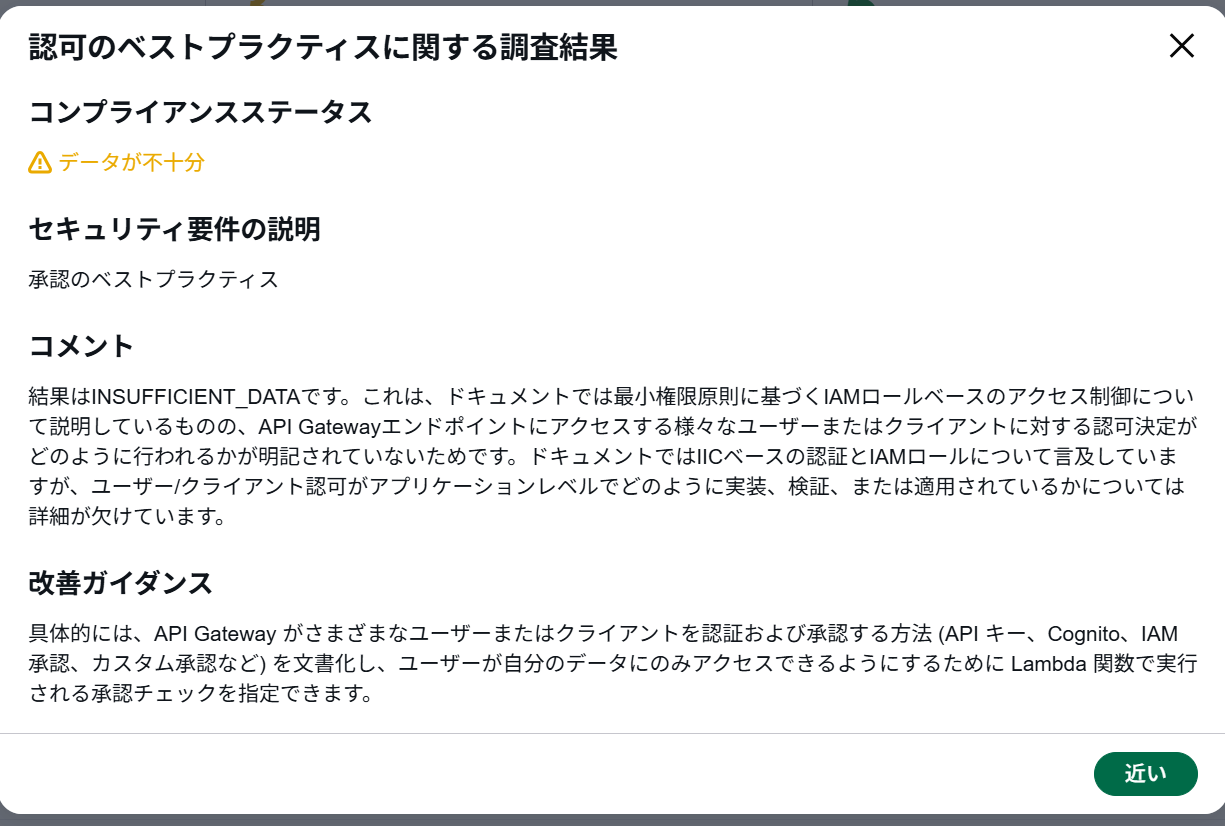

ステップ 3 — コードレビューを試してみる

- GitHub連携

次にコードレビューを試してみます。

まずはコンソールからGithubの連携を行います。

接続が完了しました。

接続するだけだとコードレビューは有効にはならないみたいです。以下の画面から有効化してあげます。

- 実際にコードレビューしてもらう

それでは実際にコードレビューが動くか確かめていきます。

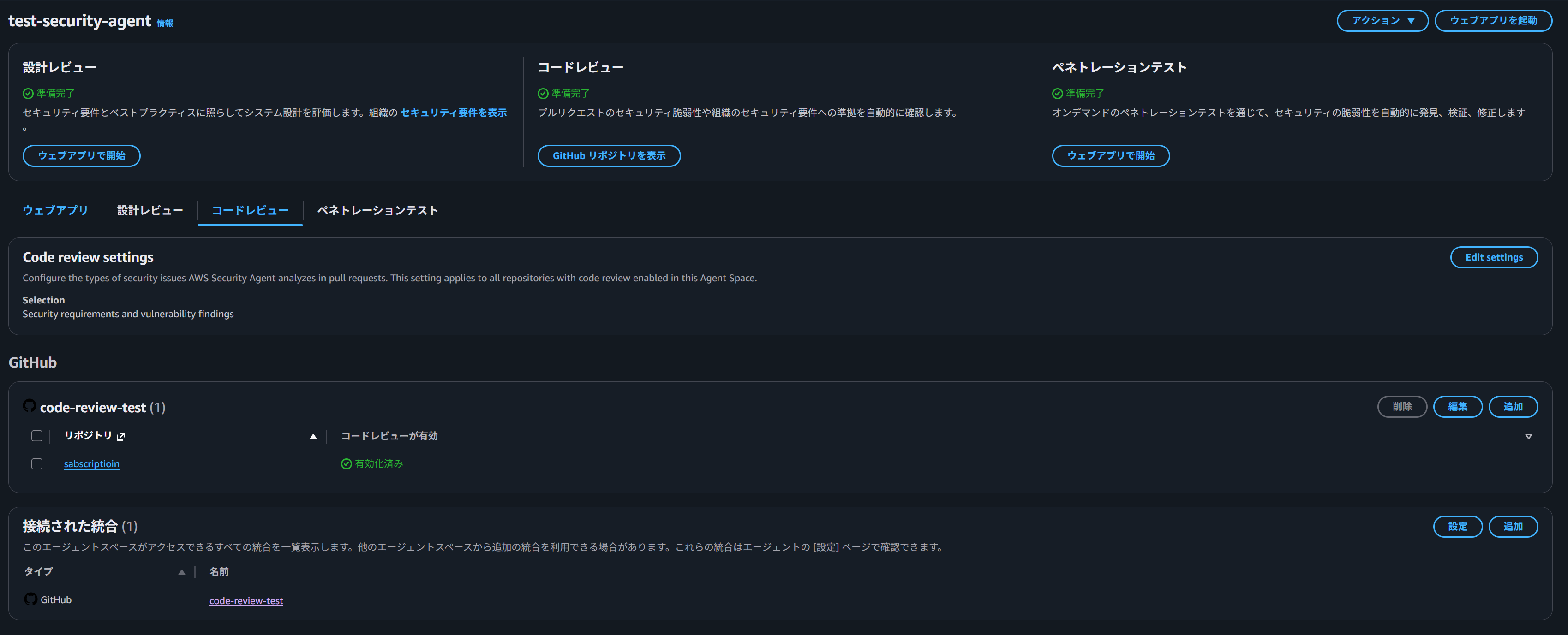

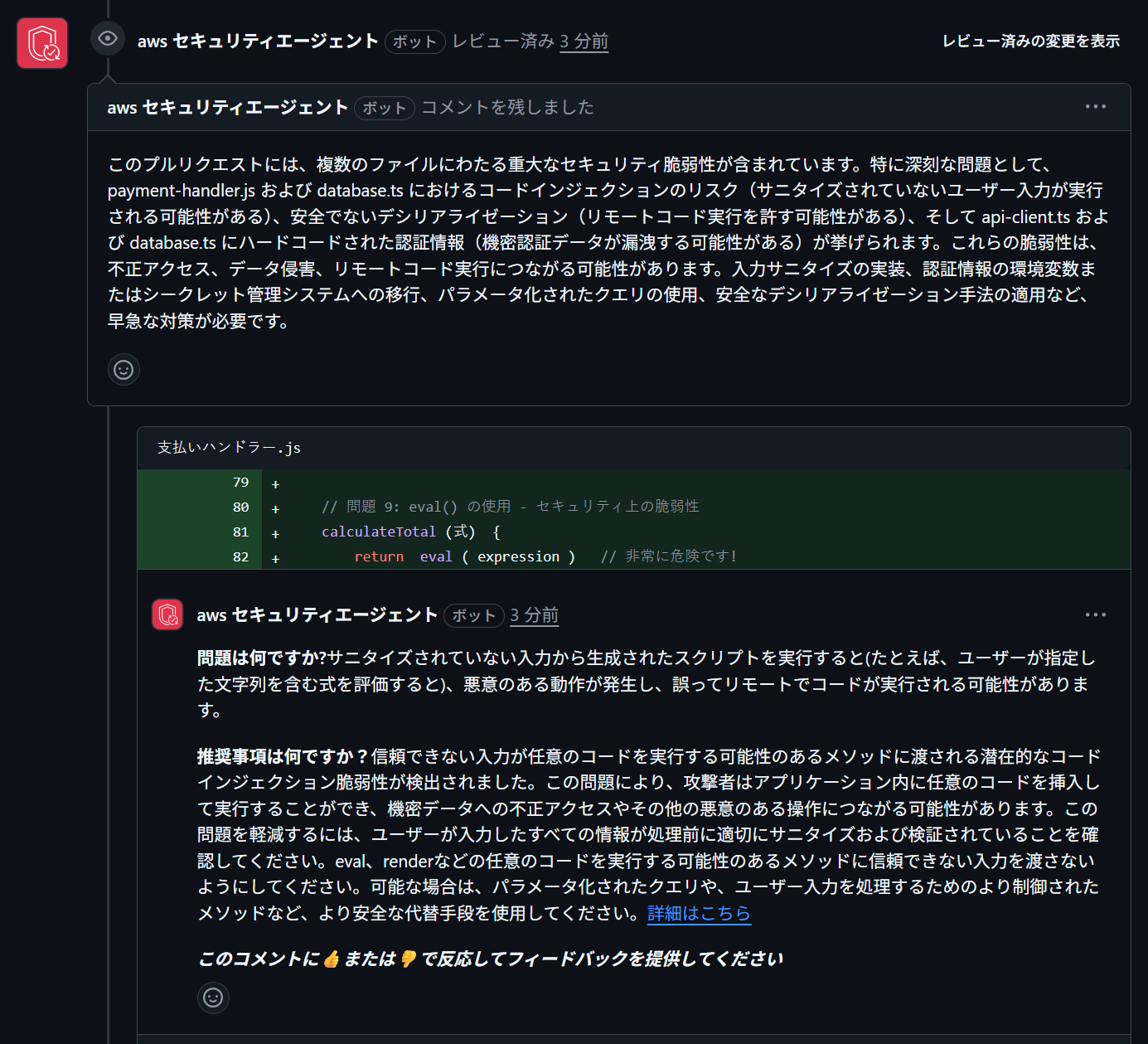

プルリクエストを作成すると、すぐに以下のようなコメントが入りました。

ここから4~5分待ってみると、指摘コメントが複数返ってきました。かなり丁寧にコメントしてくれてます。

GitHub連携をしておけば、プルリクエストを作成するたびにSecurity Agentがコメントをしてくれる仕組みのようです。

ステップ 4 — ペネトレーションテストを試してみる

- ドメインの検証

まずはターゲットドメインの検証を行います。

今回はサンプル用のWEBアプリを用意してペネトレーションテストを検証します。

(ステップ3で使用したコードとは無関係です。)検証方法はHTTPルートと、DNSテキストレコードがあります。今回はDNSテキストレコードを選択しました。

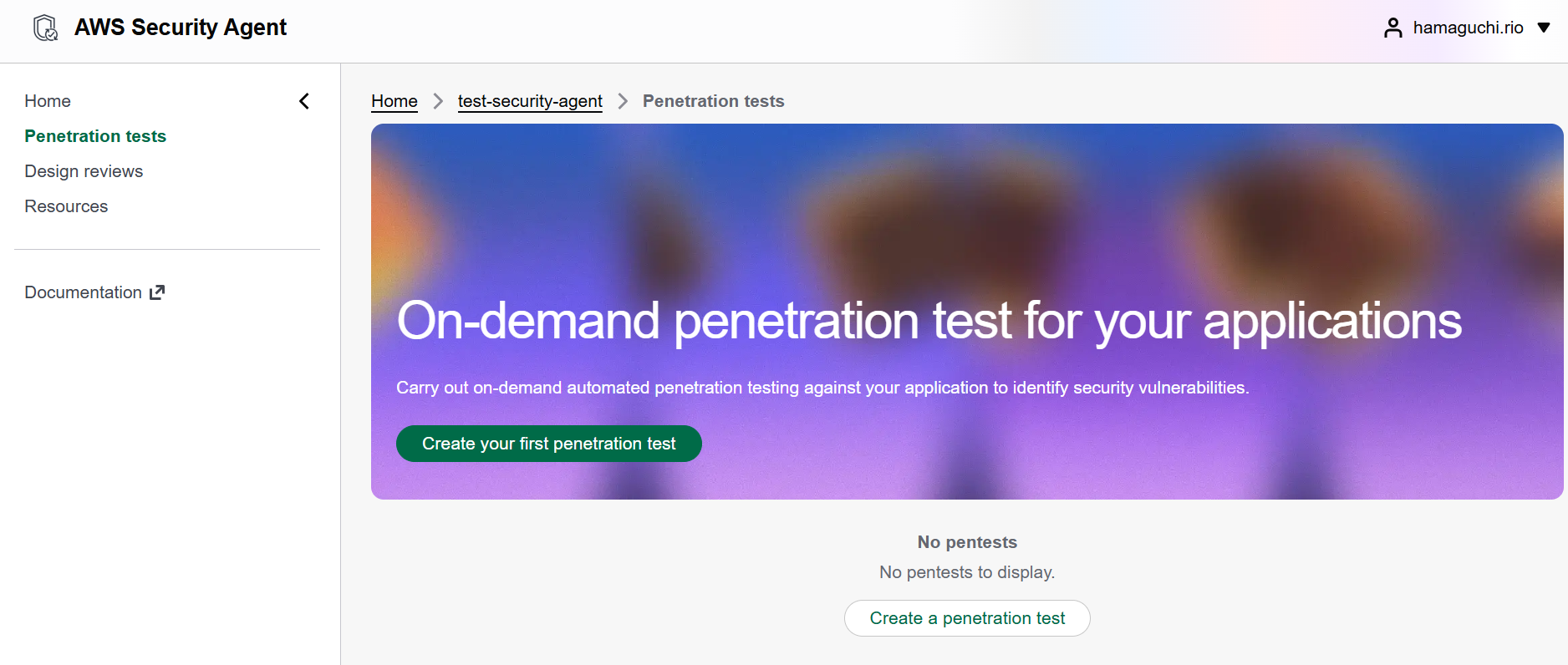

- WEBアプリからペンテスト設定

次にWEBアプリを開き、Create a penetration testを押下し、設定を進めていきます。

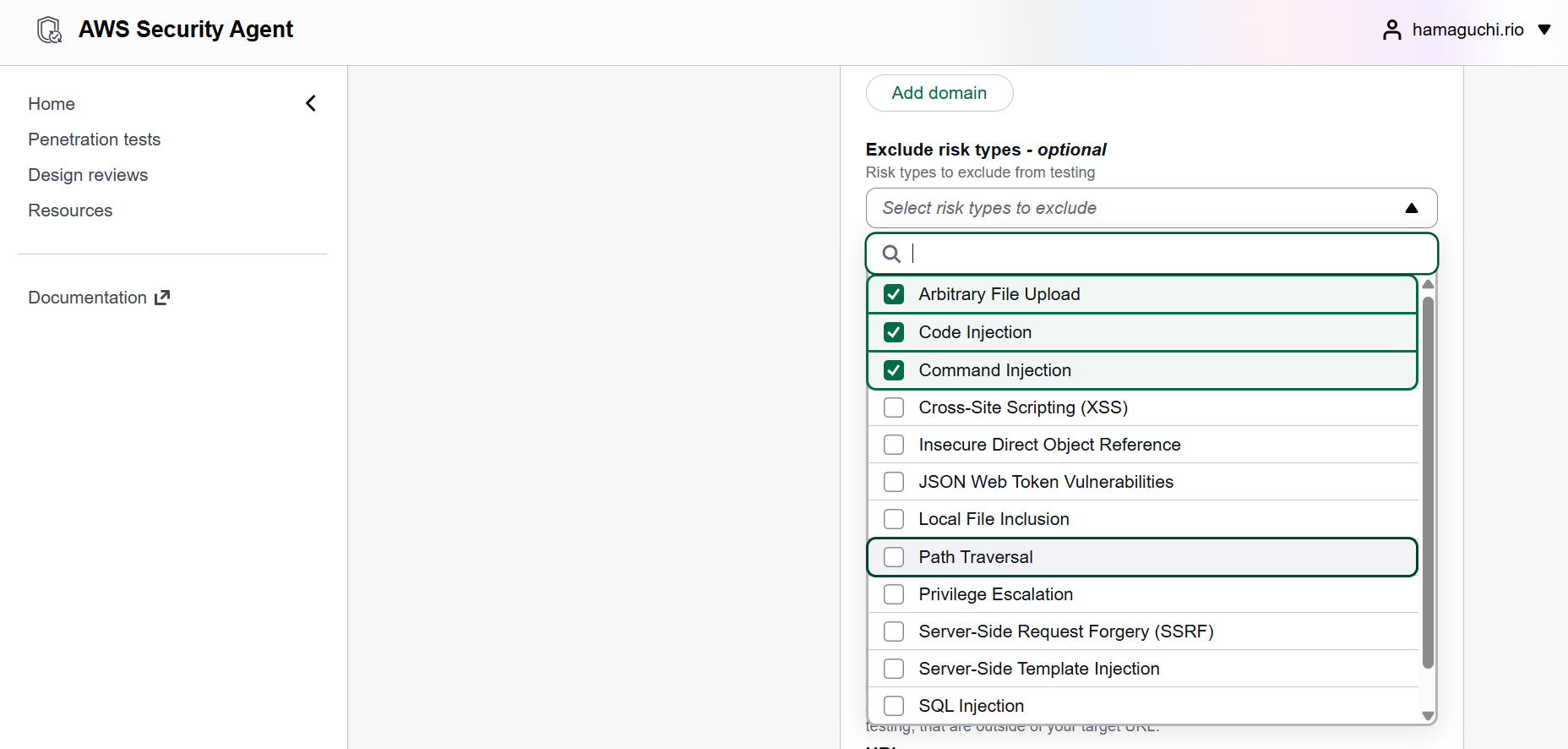

リスクタイプも柔軟に選択できるようです。

- 実際にペネトレーションテストを実行してみる

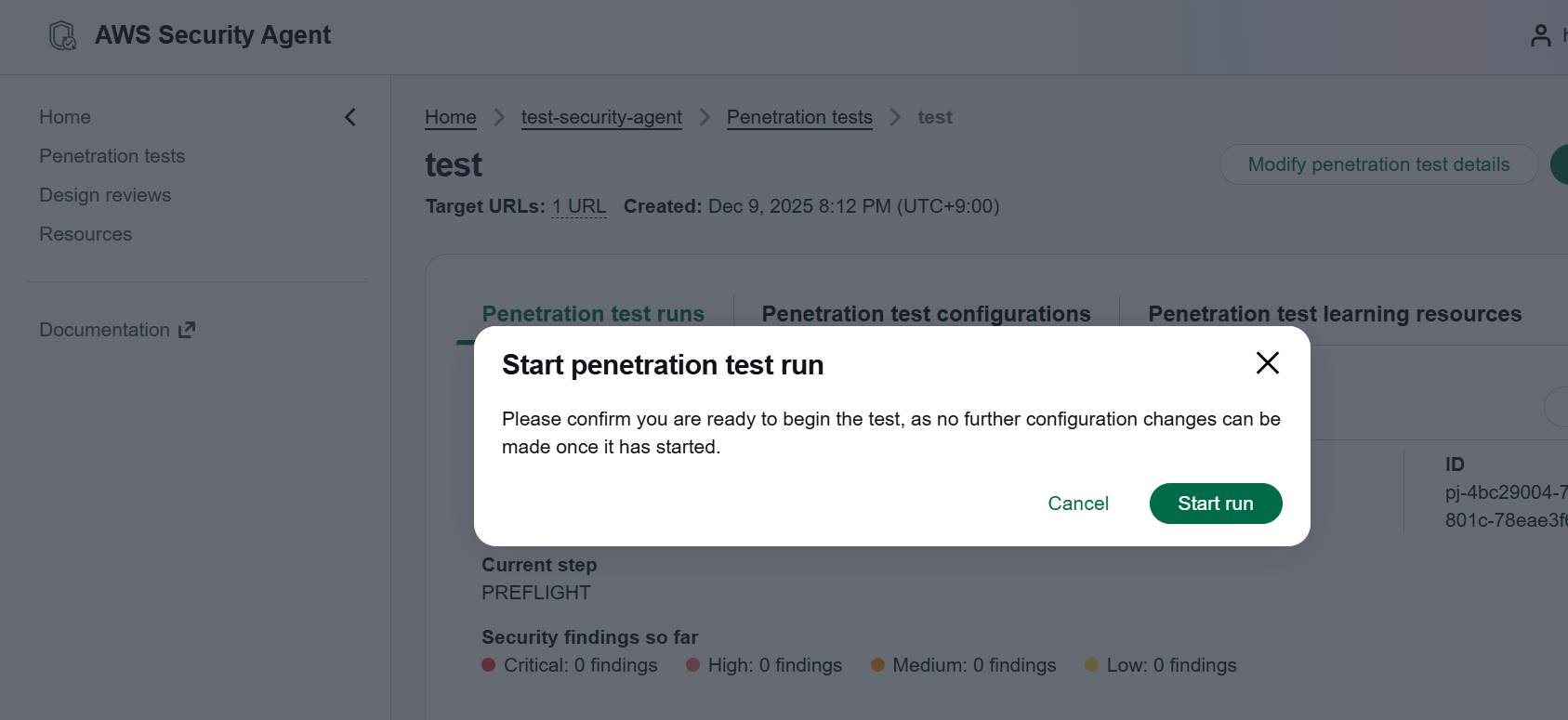

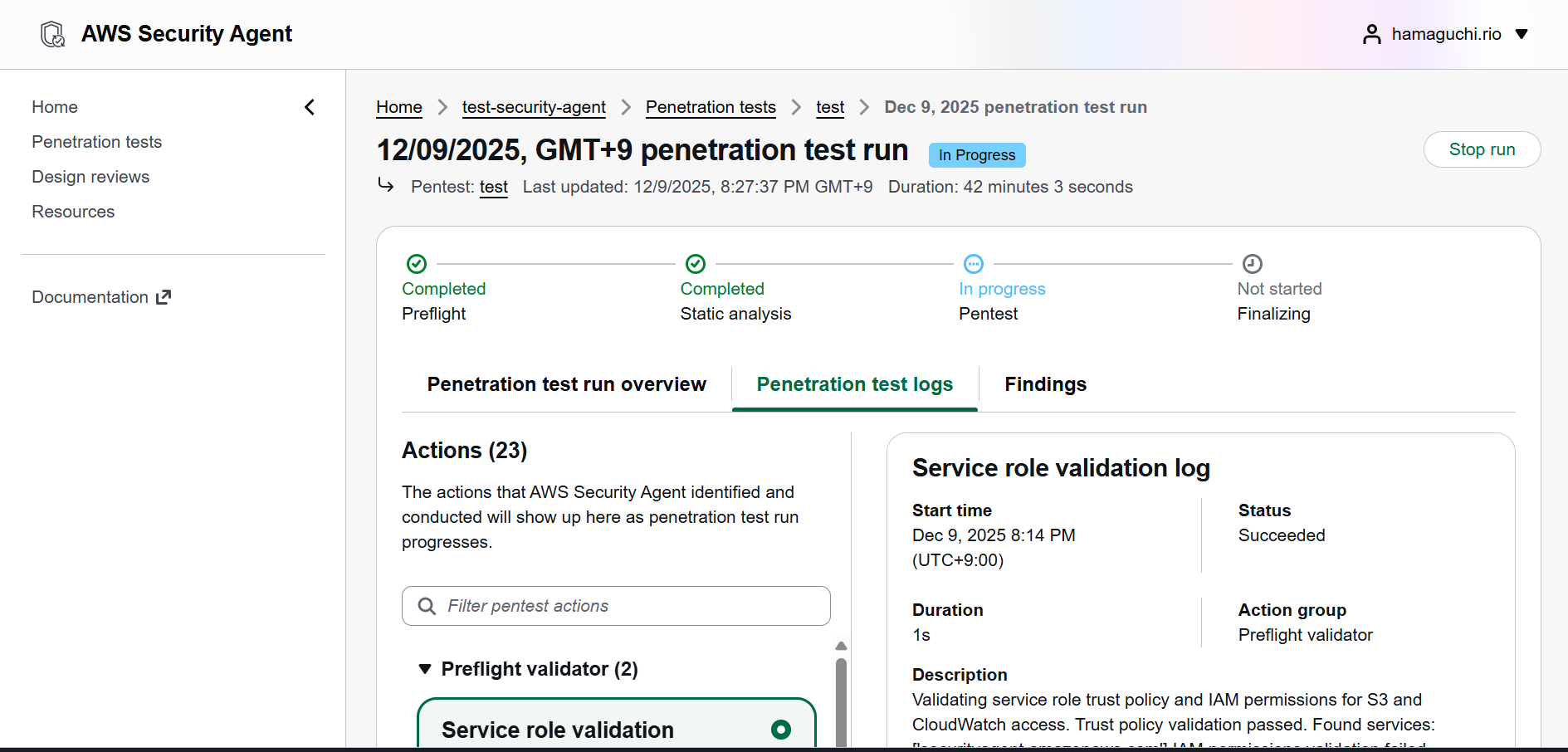

Start runを押下して実行します。

Preflight → Static analysis → Pentest → Finalizing の順に進んでいきます。

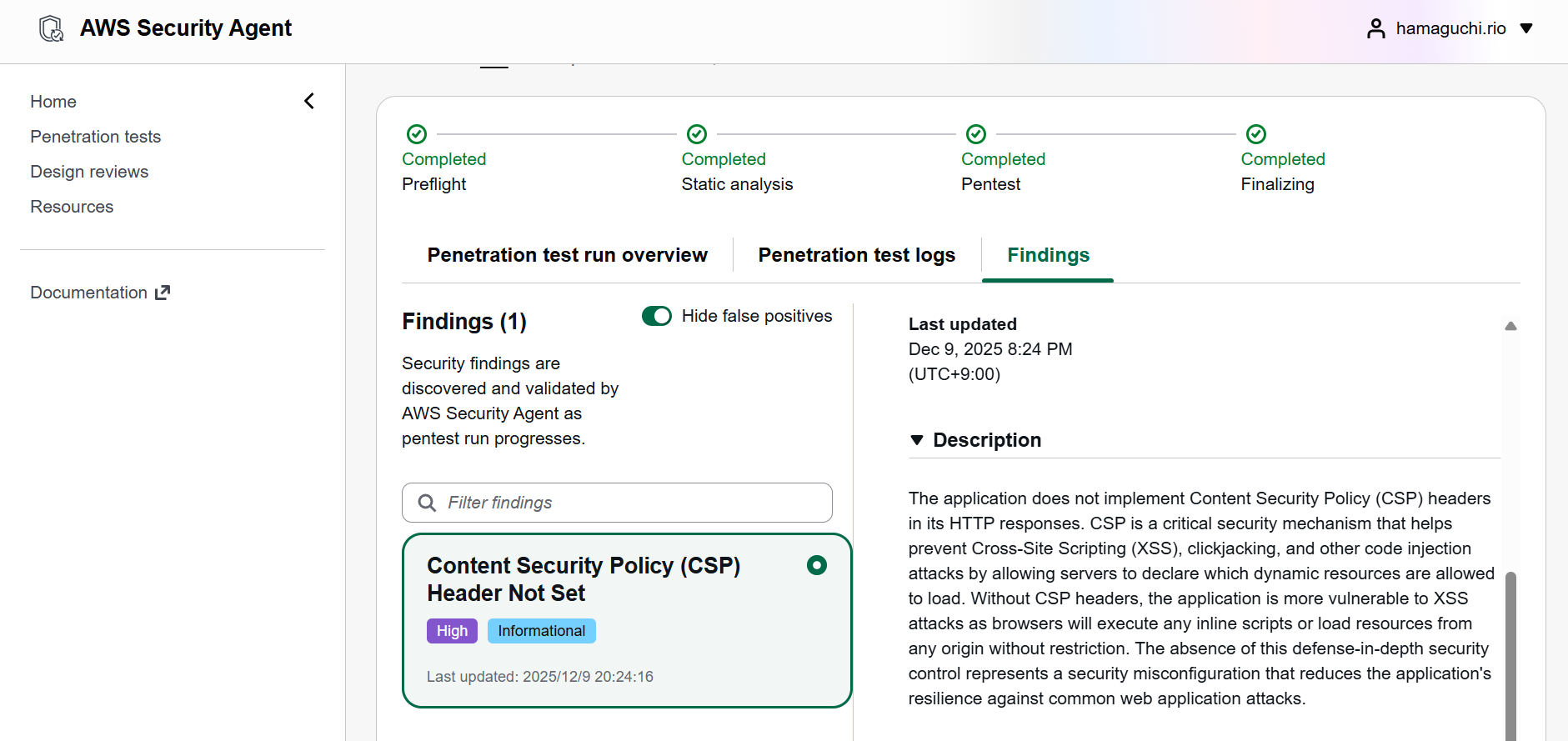

2時間くらい待つと全てCompletedになっていました。

調査結果もかなり詳しく記載されています。

まとめ

AWS Security Agent は、設計レビュー、コード解析、ペネトレーションテストを一体化し、 開発速度を落とさずにセキュリティ水準を強化するためのサービスです。

欲を言えば、レビューした設計書の内容とソースコードの内容に矛盾がないかのチェックもしてくれるといいな~と思いました。

ペネトレーションテストに関しては今までAWSネイティブのサービスで実施できなかった気がするので、これから有効活用していきたいです。